vamos a mostrar algunas aplicaciones gratuitas que convierten tu Android en un& auténtico road warrior para la auditar la seguridad de todo tipo de redes y sistemas.

Lo primero ya sabes, es necesario que tengas tu Android rooteado, la mayoría de estas aplicaciones lo requieren. Android es prácticamente un Linux, y por lo tanto estas aplicaciones de bajo nivel requieren acceso root a la mayoría de las funciones del sistema.

Vamos con esta auténtica navaja suiza de la seguridad Android:

Router Passwords: más que una aplicación, es una base de datos con toda la información (login y passwords por defecto) de multitud de routers de todas las marcas.

Router Brute Force si no quieres molestarte mirando el diccionario en la aplicación anterior, puedes intentar averiguarla (por fuerza bruta, usando diccionarios) a través de este programa. Si ya tienes acceso a una red, esta herramienta es perfecta para intentar acceder al router.

Terminal Emulator: necesario, tener siempre a mano una ventana de línea de comandos (shell de Linux) por lo que pueda pasar

Wireless Tether: si necesitas conectar el ordenador a Internet, esta es la aplicación perfecta para hacerlo desde el móvil. Crea un WiFi desde la cual puedes conectar cualquier ordenador y tener acceso a la web.

NetWork Discovery: creo que es la aplicación que más información te ofrece sobre una red. Es capaz de escanear una red y mostrar un listado de todos los dispositivos conectados a la misma con sus respectivas direcciones IP y MAC. Pero no sólo eso, además te lo identifica, si es un router, un PC, una impresora, etc.

PulWifi:muestra las contraseñas por defecto de algunos puntos de acceso WiFi. Soporta las de WLAN_XXXXX, JAZZTEL_XXXXX, YACOMXXXXX, WIFIXXXX, algunos modelos de D-Link y de Huawei. Perfecto para analizar el nivel de seguridad de tu WiFi.

Shark: sniffer de red que funciona en 3G y Wifi. Es un port del famoso tcpdump. Te permite examinar los paquetes TCP/IP que pasan por tu sistema.

ConnectBot: cliente Telnet/SSH de código abierto, permite también hacer SSH tunneling (técnica utilizada para evitar cortafuegos ó proteger tu información).

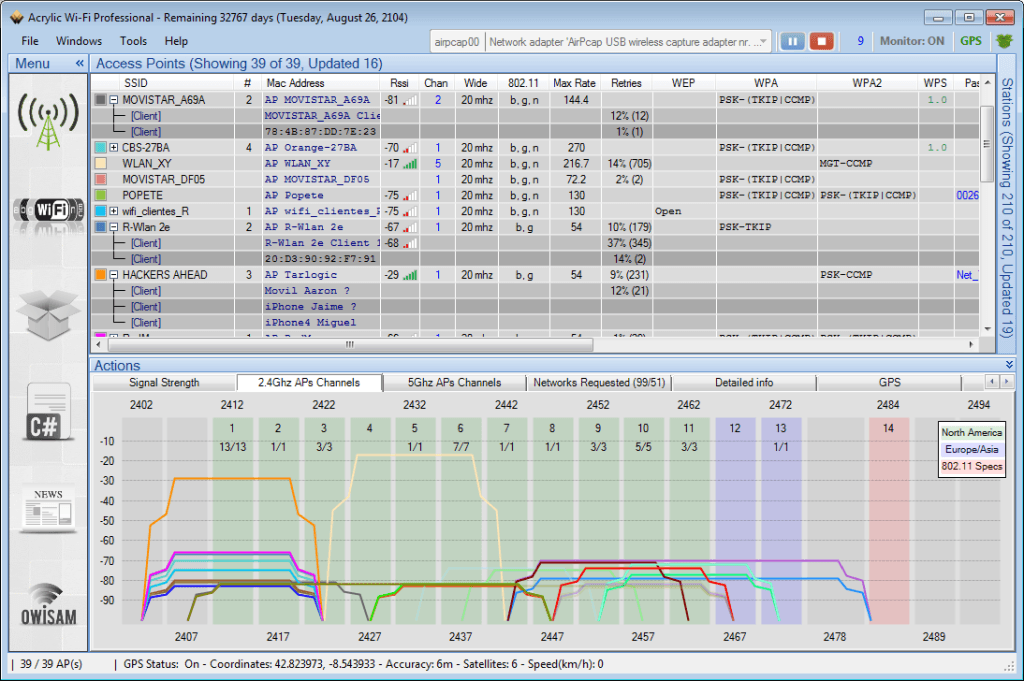

WifiAnalyzer: otra herramienta más para analizar a fondo una WiFi. Muestra los canales, MAC, tipo de encriptación y la potencia de la señal. Ideal para encontrar el canal perfecto para ajustar nuestro hardware.

ElectroDroid: cuando tienes que pasar a la acción a nivel hardware, esta aplicación puede que te venga bien. Es una biblioteca de referencia sobre Electrónica, que incluye código de color de resistencias, calculadora de varias fórmulas electrónicas, patillaje de todos los puertos de un ordenador y de aparatos de video, tablas de todo tipo, etc. Indispensable.

WLANAudit: aplicación para encontrar redes WiFi y comprobar su seguridad. Con algunos puntos es capaz de calcular la contraseña por defecto del cifrado empleado.

WiFi File Explorer: permite compartir ficheros desde tu dispositivo móvil. En otras palabras, convierte tu móvil en un servidor de ficheros dentro de la red.

Bluetooth File Transfer: busca, explora y gestiona ficheros en cualquier dispositivo Bluetooth usando FTP y OPP. No sólo vivimos de WiFi’s

Hackers Dictionary: por si olvidas algún término, aquí tienes el famoso Jargon File.

Working with BackTrack: desde la instalación de BackTrack hasta todo tipo de información sobre esta distribución Linux de seguridad. Incluye vídeos y documentos de todo tipo, altamente recomendable.

Droidsheep: si ya conoces Firesheep ya sabes de que va esta herramienta. Como la definen en su web “Secuestro de sesiones en un sólo click”

Faceniff: permite capturar sesiones web sobre wifi. Funciona sobre redes Abierta/WEP/WPA-PSK/WPA2-PSK. Es parecida a Droidsheep.

Router Keygen: al igual que PullWifi, detecta y genera las claves de encriptación (WEP y WPA) por defecto de: Routers basados enThomson (Thomson, SpeedTouch, Orange, Infinitum, BBox, DMax, BigPond, O2Wireless, Otenet, Cyta , TN_private ), DLink (sólo algunos modelos), Pirelli Discus, Eircom, Verizon FiOS (sólo algunos modelos), Alice AGPF, FASTWEB Pirelli and Telsey, Huawei (algunos Infinitum), Wlan_XXXX or Jazztel_XXXX (Comtrend y Zyxel), Wlan_XX (algunos modelos), Ono ( P1XXXXXX0000X ), WlanXXXXXX, YacomXXXXXX y WifiXXXXXX (también conocido como wlan4xx ), Sky V1, Clubinternet.box v1 y v2 (TECOM), InfostradaWifi

Fing – Network Tools: herramienta que nos provee funcionalidades para sacar todo tipo de información de un red: network discovery, escaneo de servicios, ping, traceroute, DNS lookup, etc. Muy completa.

Shark Reader: lector de ficheros pcap. Por lo visto tiene problemas con ficheros grandes, pero nos podría resultar muy útil para echar un vistazo rápido después de haber capturado tráfico de red.

Arpspoof: una utilidad casi indispensable para capturar tráfico de red que no vaya dirigido a nosotros usando lo que se conoce como arp spoofing. Digo casi indispensable, porque que podemos conseguir lo mismo con tcpdump.

tcpdump: este no lo teníamos en la lista y que puede decir de éste. Tcpdump es la herramienta de facto de cualquier máquina *nix, para analizar el tráfico de red y por consiguiente capturarlo. Esta versión para Android no tiene la potencia que la de un sistema *nix, pero nos ofrece las funcionalidades básicas, entre ellas la captura de paquetes.

Anti: Android Network Toolkit es un conjunto de utilidades que nos permite explotar servicios en una red local. Es una especie de mini metasploit para Android. El problema es que tiene varias versiones y con lo que te ofrece la gratuita lo puedes hacer con el resto de herramientas aquí listadas, pero se eres un profesional de la seguridad informática, ésta seria una gran adición a tu caja de herramientas.

Routerpwn: colección de vulnerabilidades para los rourters más conocidos y dispositivos embebidos.

Dejare un link para que puedan copiar el codigo y guardarlo como .pl y los comandos siguientes...

Go to Terminal

1- wget

Dejare un link para que puedan copiar el codigo y guardarlo como .pl y los comandos siguientes...

Go to Terminal

1- wget